Am 02.07.2024 trafen sich die Projektpartner, um die Spezifikation von Sicherheitseigenschaften in Digitalen Zwillingen voranzutreiben, um hierdurch eine standadisierte Basis für die Anbindungen von Sicherheitsmechanismen wie der Angriffserkennung zu schaffen.

Digitale Zwillingen und Verwaltungsschalen

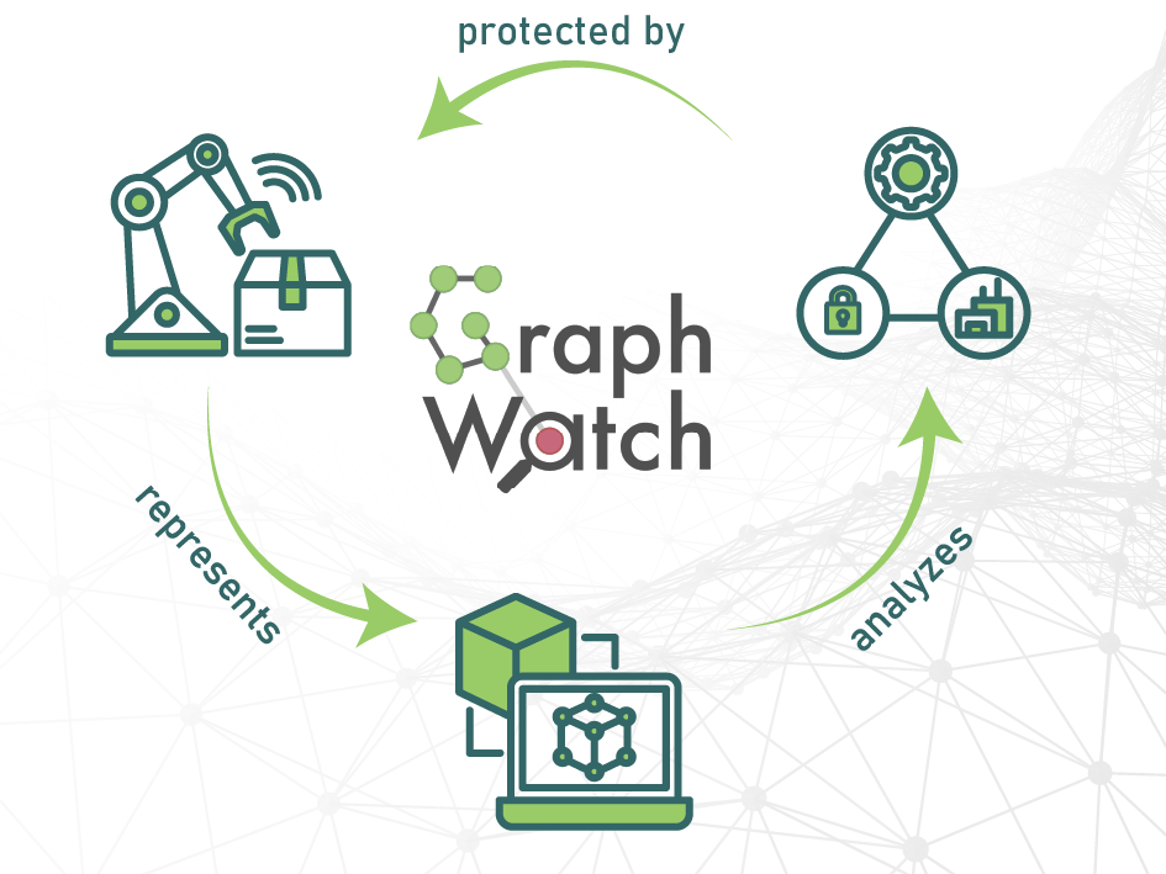

Digitale Zwillinge stellen ein digitales Abbild eines cyberphysischen Systems dar, in einer standardisierten Form auch Verwaltungsschalen bzw. Asset Administration Shell (AAS) genannt. Der bisherige Fokus der Standardisierung liegt dabei aber primär auf der Beschreibung von funktionalen Eigenschaften. Für die Implementierung von Algorithmen zur Angriffserkennung ist es aber wichtig, sicherheitstechnische Aspekte wie Kommunikationsprotokolle und -topologien, Protokolldatenquellen oder Sichtbarkeiten und Wirkbereiche von Sicherheitmaßnahmen wie Firewalls zu kennen. Da diese Informationen nicht nur für GraphWatch von Interesse sind, ist es ein Ziel des Projektes, derartige Sicherheitseigenschaften universell nutzbar in einer Verwaltungsschale abzubilden. Hierdurch wird eine Abstraktionsebene erschaffen, die auch die Implementierung anderer Sicherheitsmechanismen vereinfachen wird.

Workshop-Inhalte

Im Rahmen des Workshops wurde ein breites Spektrum von Themen behandelt:

- Die Arten sicherheitsrelevanter Informationen, die für GraphWatch und darüber hinaus notwendig oder perspektivisch sinnvoll sind.

- Wie diese Informationen in den bestehenden Schemata der Verwaltungsschale (auf der Basis von BaSyx) integriert werden können, wo die bestehenden Spezifikationen bereits Modellierungsmöglichkeiten bieten und wo neue Spezifikationen erarbeitet werden müssen.

- Die Möglichkeiten und Schwierigkeiten, um die Informationen in der Praxis gewinnen und modelliert zu können, sowie Möglichkeiten, um dabei den Aufwand möglichst gering zu halten.

- Erste Ergebnisse aus Versuchen zu Selbstregistrierung von Komponenten, bei denen die Geräte ihre Sicherheitseigenschaften eigenständig in der Verwaltungsschale ablegen.

- Die Möglichkeiten, diese Informationen in den in GraphWatch erarbeiteten Verfahren zur Anomalieerkennung zu nutzen.

- Ideen zur Schaffung eines Emulationsabbildes des cyberphysischen Systems, das die sicherheitsrelevanten Eigenschaften abbildet und z.B. mit klassischen Netzwerktools untersucht werden könnte.